使用 Okta 进行自助服务 OIDC SSO

将 Okta 配置为 GraphOS 组织的身份提供者

自助服务单点登录(SSO)仅适用于已预先使用 PingOne 设置 SSO 并需要迁移的组织专用 和 企业计划,如果您不确定是否需要迁移,请参阅 迁移指南。如果您是首次设置 SSO,请参阅 这些说明。

本指南介绍了如何将 Okta 配置为您的 GraphOS 组织身份提供者(IdP)的 OIDC 基础单点登录(SSO)。配置完成后,您需要在 Okta 中分配用户,以便他们可以通过 SSO 访问 GraphOS Studio。

迁移注意事项

⚠️ 注意

如果您的组织 SSO 在 2024 年 4 月之前设置,您必须在 2024 年 11 月 15 日之前按照更新说明创建一个新的 SSO 配置。2024 年 11 月 15 日后,旧配置将不再工作,如果没有创建新的配置,您的组织将无法访问 GraphOS。

要从旧配置迁移,GraphOS 的 组织管理员 必须创建一个新的 SSO 配置。您可以在旧配置继续为您的组织提供 SSO 的情况下创建新的配置。

GraphOS 设置向导将逐步引导您完成配置过程。在确认您可以使用它登录之前,它不会激活您的新配置。

新配置验证并激活后,您应从您的 IdP 中删除任何旧配置。

先决条件

设置需要

- 具有管理员权限的 Okta 用户帐户

- 一个具有GraphOS用户账户的组织管理员角色

配置

OIDC-基于的SSO配置包含以下步骤

- 在GraphOS Studio中输入您的SSO详细信息。

- 创建自定义Okta应用程序集成GraphOS.

- 验证和配置OIDC详细信息。

- 验证您的SSO配置是否正常工作。

- 在GraphOS Studio中启用SSO。

GraphOS Studio中的SSO配置向导将引导您完成这些步骤。

步骤 1. 输入您的SSO详细信息

- 前往 GraphOS Studio. 在顶部的导航中打开 设置 页面。从左侧边栏中打开 安全 选项卡,点击 迁移SSO。将显示配置向导。

- 输入您要为setup的 Email域名。点击 继续。

- 选择 OIDC 作为SSO类型。点击 继续.

步骤 2. 创建自定义Okta应用程序集成

一旦您进入向导中的步骤 2: 配置您的IdP,在另一个浏览器选项卡中打开您的Okta管理员控制台。

在Okta管理员控制台中,转到 应用程序视图,单击 创建应用程序集成。

ⓘ 注意

要使用Apollo的最新版SSO,确保您在OKTA中创建一个自定义应用程序集成,而不是使用Okta应用程序网络中的GraphOS应用程序。

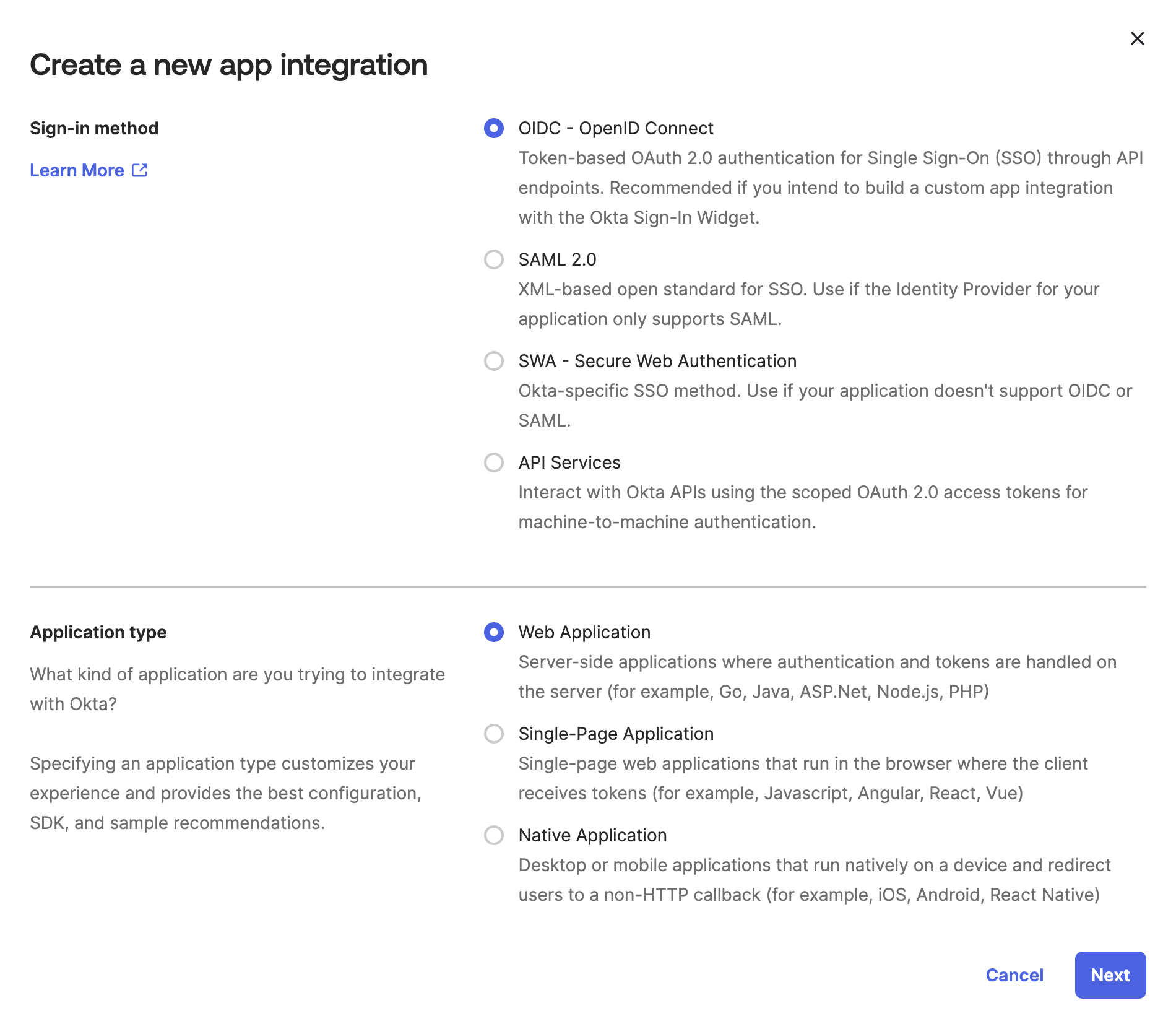

在出现的对话框中,选择 OIDC - OpenID Connect 作为登录方式。对于 应用程序类型,选择 Web应用程序。点击 下一步。

在 常规设置 部分,提供以下值:

- 应用程序集成名称:

Apollo GraphOS - Logo: Apollo标志(可选)

其他字段保留默认值(例如,占有证明,授予类型)。

- 应用程序集成名称:

添加以下URI

- 在登录重定向URI 部分,添加GraphOS向导中提供的登录URL。

- 在登出重定向URI 部分,添加

https://studio.apollographql.com。 - 保留基本URI 部分为空。

对于分配,您可以选择暂时跳过组分配或分配您想要访问GraphOS的用户。点击保存。这将创建您的自定义应用程序集成,并将其带到其常规选项卡。

在 通用选项卡的 客户端凭证部分,复制 客户端 ID并将它粘贴到 GraphOS向导中的 客户端 ID 输入框中。对于 客户端密钥 部分也执行相同的操作。

在 Okta 中,保持在应用的 通用选项卡下,滚动到 通用设置并点击 编辑。然后滚动到 登录部分,添加

https://studio.apollographql.com/sso/login作为 启动登录 URI。点击 保存。在 Okta 中,打开 登录凭据选项卡。滚动到 OpenID Connect ID Token 部分,点击 编辑。将 颁发者改为 Okta URL 并点击 保存。将 URL 复制到 GraphOS 向导中的 颁发者 输入框。

在 GraphOS Studio 的设置向导中,您可以选择输入一个 发现 URL。点击 下一步。

第 3 步:配置 OIDC

- 在 Okta 中,返回您自定义应用集成的 通用 选项卡,确认 登录重定向 URI 包含向导中提供的 URL。

- 您不需要进行任何声明配置,因为默认情况下,Okta 中的自定义 OIDC 应用包括应用程序配置文件上的所有用户属性。

- 点击 下一步。

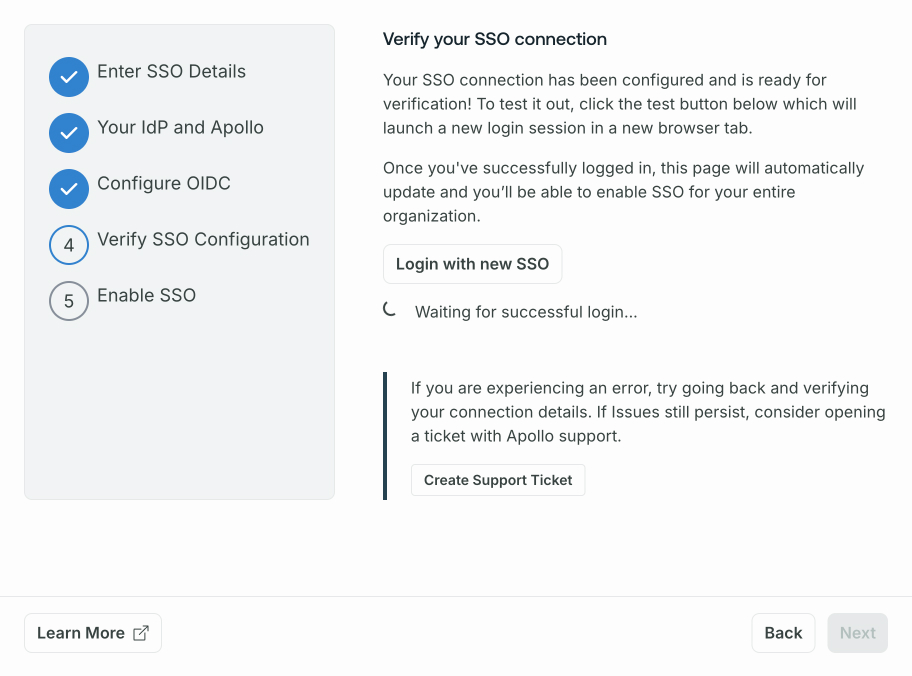

第 4 步:验证 SSO 配置

为了验证您的 SSO 配置是否正常工作,在 GraphOS Studio 向导中点击 使用新 SSO 登录。此按钮 启动 一个新的浏览器标签中的登录会话。一旦您使用新的配置成功登录,请点击 下一步。

第 5 步:启用 SSO

在设置向导中,点击 完成 按钮以完成设置。

一旦您点击 完成,所有用户都将从您的组织中注销,并且需要从 https://studio.apollographql.com/login 使用 SSO 登录。为了给他们访问权限,请确保您已经 将它们指派 到了您在 Okta 中的新自定义应用集成中Okta.

一旦您已确认新的配置按预期工作,请删除任何遗留的 Apollo 应用程序。Okta(如果您有的话)。

在 Okta 中分配用户

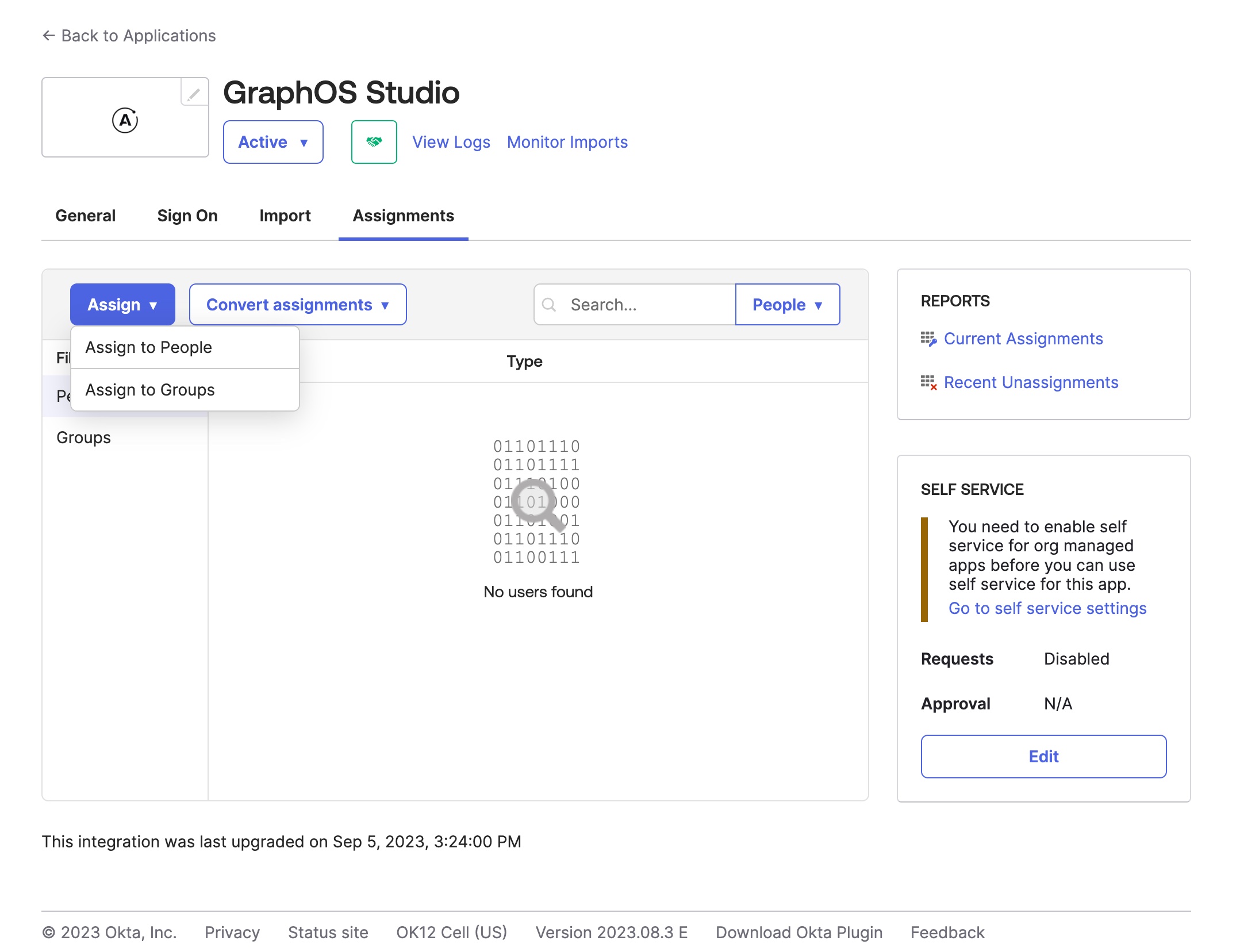

您的 SSO 设置完毕后,您需要将用户分配到 SSO 以便他们可以访问 GraphOS。您可以通过以下步骤分配单个用户或组:

从您的 Okta 管理员仪表板中,在左侧菜单中打开 应用程序 视图,并打开 Apollo GraphOS 集成。然后,点击 分配 选项卡。

单击 分配 下拉列表,然后选择 分配给人员 或 分配给组。

点击分配您想要访问 GraphOS Studio 组织的人员或组(多个)右侧的。点击完成。

每当您想要授予新的用户或组 GraphOS Studio 访问权限时,重复这些步骤。Okta 在分配标签页中显示了您分配给该集成的每个用户和组。