单点登录(SSO)仅适用于专用和企业计划。此功能不包含在企业试用版中。

本指南将指导您配置 Microsoft Entra ID(以前称为 Azure Active Directory)作为您的GraphOS组织的基于 SAML 的身份提供者(IdP)。

基于 SAML 的 SSO 设置有两个主要步骤

- 在 Entra ID 中为Apollo GraphOS创建企业应用程序。

- 将您的 Entra ID 应用程序的 SAML 元数据发送到 Apollo。

设置至少需要云应用管理员角色。

向您的 Apollo 联系人发送请求,获取 Apollo 服务的 SAML 供应商信息。包括设置 SSO 的组织名称。

您的 Apollo 联系人将回复一个 URL,您可以从该 URL 下载为您的组织下载 Apollo SP SAML XML 元数据文件。此文件包含以下值

ⓘ 注意

SSO 元数据值对于每个 GraphOS组织都不同。如果您为多个组织设置 SSO,请为每个组织使用不同值重复以下步骤。

转到您的Microsoft Entra 管理中心。或者,您可以直接进入Azure Portal,然后导航到Microsoft Entra ID。

转到身份 > 应用 > 企业应用程序,然后在上方菜单中选择+新建应用程序。

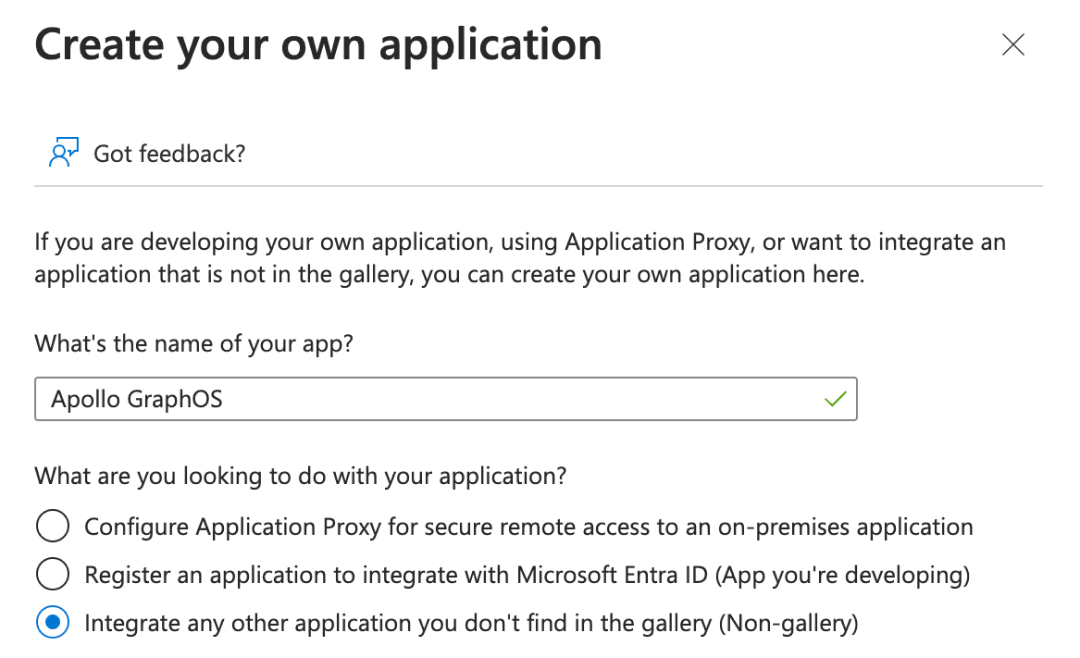

在上方菜单中,选择+创建自己的应用程序。

输入Apollo GraphOS作为应用程序的名称。在下方,保留未在画廊中找到的其他应用程序(非画廊)选项选中。点击创建。

在应用的 概览 页面上,选择 2. 设置单一登录。稍后您会分配用户和组。

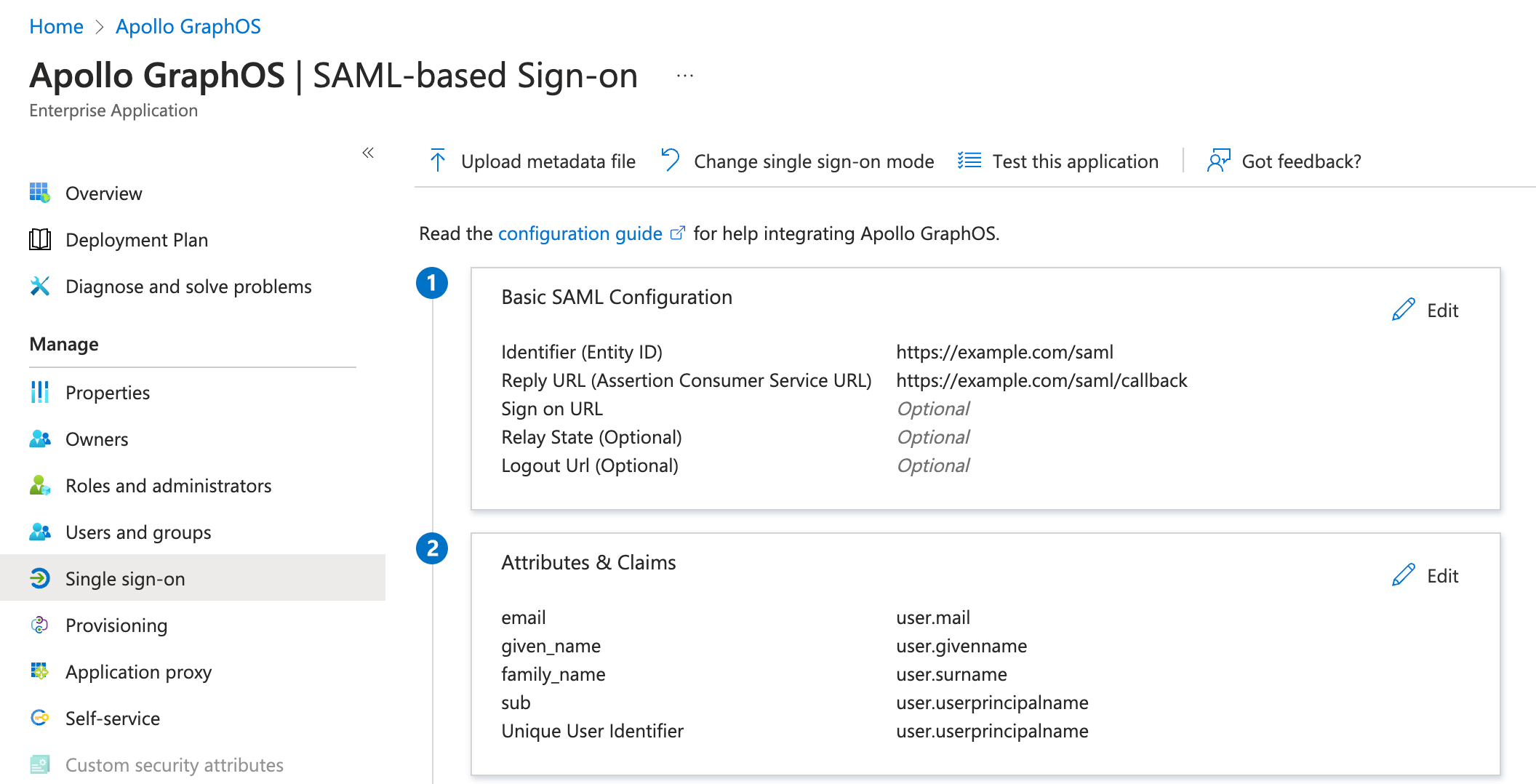

在应用的 单一登录 页面上,选择 SAML 作为单一登录方法。

在 基于SAML的登录 页面的顶部,单击 上传元数据文件 并上传由您Apollo联系人提供的文件。或者,您可以在 基本SAML配置 部分手动输入以下值:

- 标识符(实体ID): Apollo提供的实体ID值

- 回复URL(断言消费者服务URL): Apollo提供的单一登录URL

单击 保存。

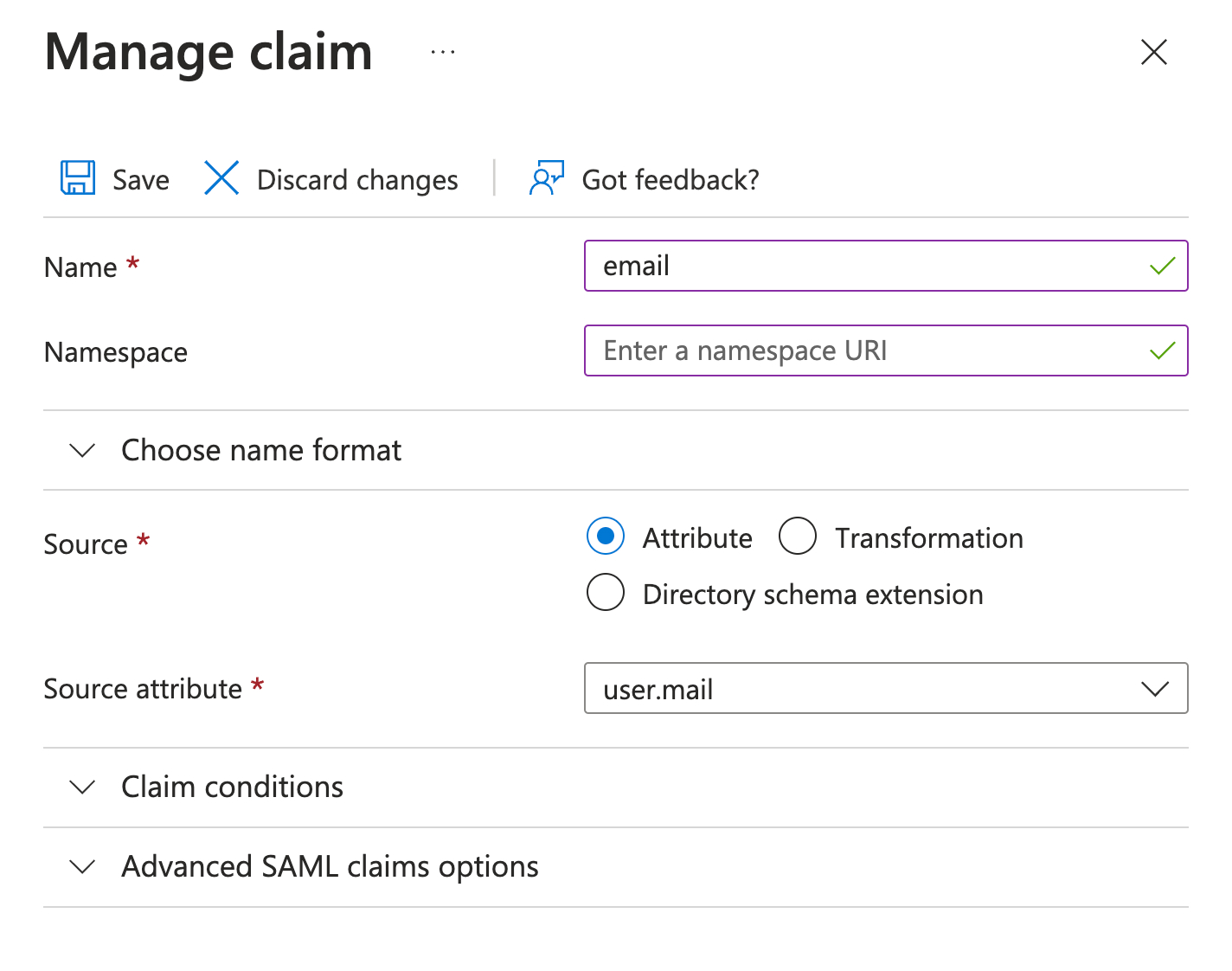

在 属性和声明 中,确保以下声明 名称 有对应的 来源属性:

email: user.mailgiven_name: user.givennamefamily_name: user.surnamesub: user.userprincipalname

否则,请手动输入。

声明不需要 命名空间。

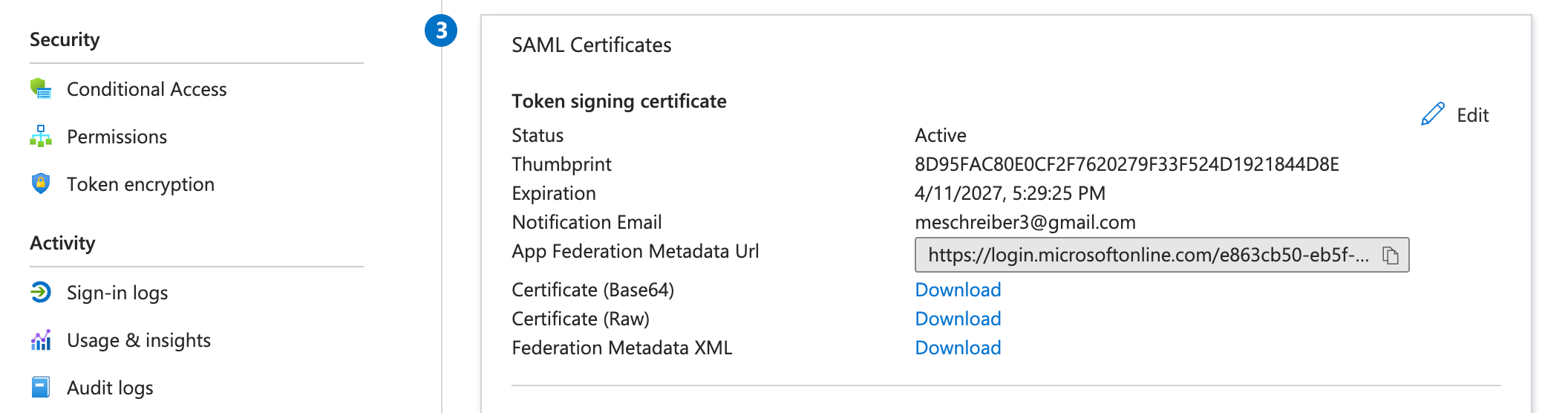

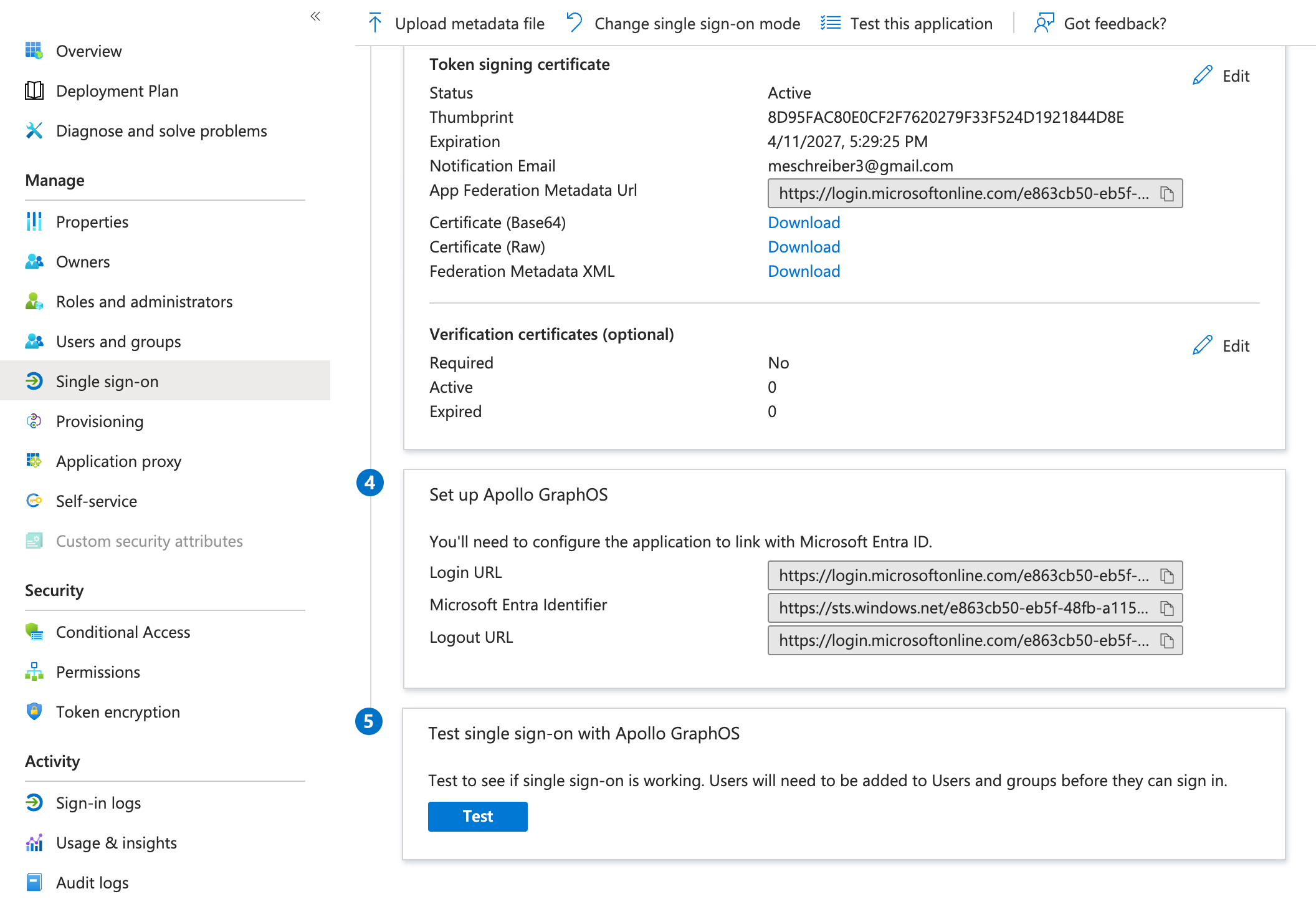

在 SAML证书 下,将 应用联邦元数据URL 复制到文本文件中,以进行下一步。

将您之前复制的 应用联邦元数据URL 发送给您的Apollo联系人。他们随后将能够完成您的SSO设置。

一旦您的SSO设置完成,您需要在Entra中将用户分配到您的 GraphOS应用中。

一旦您在Entra ID中设置了Apollo GraphOS应用,您需要为其分配用户,以便他们可以访问GraphOS。您可以从Entra ID中的Apollo GraphOS应用的用户和组页面分配单个用户或组。

您可以首先添加自己,然后通过单击 单一登录 页面底部的 测试 进行SSO测试。

一旦您成功测试了自己的用户使用SSO的能力,请添加任何适用的用户或组。 whenever您想授予GraphOS Studio访问权限的新用户或组,重复这些步骤。

ⓘ 注意

以下说明仅供参考。从2024年4月开始,Apollo建议所有组织使用 更新的说明 创建新的SSO连接。

要使用 多组织SSO,您的SSO连接不能使用以下旧说明中所示PingOne。按照 更新的说明 创建新的SSO连接。

ⓘ 注意

以下步骤使用PingOne的电子邮件邀请方法,因为在某些情况下,Apollo的传统实体ID(PingConnect)可能已被您的组织中的另一个应用程序使用。

访问您的 Azure门户,然后转到 Azure Active Directory。

在左侧面板中,选择 应用程序注册。然后在顶部工具栏中点击 +新建注册。

在 注册应用程序 页面上,提供以下信息:

- 为主机PingOne客户端(例如

Apollo GraphOS 或 PingOneConnect)提供友好的名称。 - 在 支持帐户类型 下,选择将有哪些Microsoft帐户类型可访问。

- 留空 重定向URI 。您稍后将提供此信息。

然后点击 注册 。

在新创建的应用程序注册的 概览 部分中,将您的 应用(客户端)ID 复制并粘贴到一个本地文本文件中。

仍然在 概览 部分中,从顶部菜单选择 端点 。

将 OpenID Connect元数据文档URL 复制并粘贴到同一个本地文本文件中:

从应用程序注册的 证书和密钥 部分,点击 +新建客户端密钥 并创建一个新的密钥。

将密钥的 值 字段复制并粘贴到您之前创建的同一个文本文件中:

从应用程序注册的 API权限 部分,检查是否默认列出 用户读取 。如果没有,请手动添加:

- 选择 +添加权限 > Microsoft Graph > 应用程序权限 。

- 搜索 组 ,展开并选择 组读取全部 。

- 保存您的更改。

- 如果 用户读取 未自动创建,请为 用户读取 重复此过程。

此外,从 API权限 部分,选择 +添加权限 旁边的 授予管理员同意 。这样做可确保您的用户在SSO期间不需要授予同意。

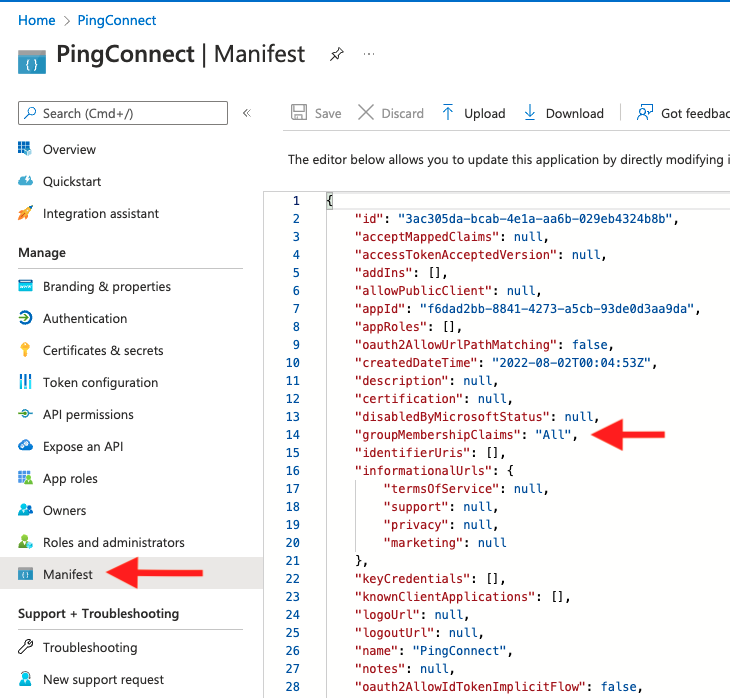

从应用注册的 清单 部分中找到 groupMembershipClaims 属性。将其值从 null 更改为 All 或 SecurityGroup。

- 这确保了在单点登录(SSO)过程中将组成员资格声明包含在访问令牌中。

保存您的更改。

收到PingOne SSO邀请电子邮件后,单击注册链接以创建新帐户或使用现有帐户登录。

在登录页面,点击顶部菜单栏上的 设置。

选择 连接到身份存储库 > Microsoft Azure AD,然后单击 下一步。

在 配置您的Microsoft Azure连接 窗格中:

- 复制并粘贴之前从Azure AD中保存的终端URL、客户端ID和客户端密钥值。

- 选择 验证。PingOne将验证其是否能 查询您指定的端点。

- 对于 作用域,选择要包含在身份验证请求中的OAuth作用域。

- 单击 下一步。

在向导步骤2中,复制 PingOne重定向URI 并将其粘贴到Azure AD应用注册中。

- 重定向URI可以在Azure AD应用注册的 概览 部分中配置,位于 基本 菜单下。

- 选择 重定向URI > 添加平台 > 网页,然后输入从PingOne复制的重定向URI。选择 配置 以保存更改。

- 返回PingOne配置向导,在复制并粘贴URI后选择 下一步。

在向导步骤3中,通过将来自Azure AD的传入属性或声明映射到PingOne来配置 映射属性 部分。您可以保持默认属性映射。

在第4步向导中,选择是否从Azure AD同步用户组到您的PingOne用户组。

- 需要

User.Read 和 Group.Read.All 权限才能成功同步。 - 在您的Azure提供程序中不存在的不平凡的PingOne用户组将被Azure组替换。

- 当用户首次通过SSO登录到PingOne时,将自动将每个Azure组成员添加到相应的PingOne组中。这是PingOne的即时用户预配。

单击 保存 完成连接Azure AD到PingOne。

在成功配置Azure AD和PingOne之间的身份网桥后,您需要配置并启用Apollo作为OIDC应用程序。此应用程序的配置应已初始化,您可以通过PingOne管理控制台中的 完成应用程序配置 提醒下的 应用程序 访问它。

选择 流星开发团队 - GraphOS Studio 在 完成您的应用程序配置.

ⓘ 注意

如果 添加 OIDC 应用程序 向导没有自动弹出,请选择 SAML 标签,然后选择 OIDC 标签。

在 添加 OIDC 应用程序 向导的第 1 步,配置应用程序名称、描述、类别和图标(可选)。

点击 下一步 进行步骤 2-5(这些默认已配置)。

在向导的第 6 步(属性映射),您必须将 email 映射到 email并将 sub 映射到 preferred_username。您还可以可选地将其他属性映射到给定的姓名、姓氏等。

在向导的第 7 步(组访问),选择哪些组应接收 Apollo 的单点登录访问。

单击 完成 以完成配置。

完成以上步骤后,联系您的 Apollo 联系人。他们将完成您的 SSO 设置。