使用微软身份验证 ID (前身为 Azure AD) 进行自助式 OIDC SSO

将 Entra ID 配置为 GraphOS 组织的身份提供者

自助式单点登录 (SSO) 仅适用于具有专用 和 企业计划且之前使用 PingOne 设置了 SSO 并需要迁移的组织。如果您不确定是否需要迁移,请参阅 迁移指南。如果您是首次设置 SSO,请参考 这些说明。

本指南通过配置 Microsoft Entra ID(以前称为 Azure Active Directory)作为您的 GraphOS 组织的基于 OIDC 的单点登录 (SSO) 身份提供者 (IdP) 的过程进行说明。

迁移注意事项

⚠️ 注意

如果您的组织的 SSO 在 2024 年 4 月之前设置,您必须在 2024 年 11 月 15 日之前根据 更新的说明创建新的 SSO 配置。2024 年 11 月 15 日之后,旧配置将不再工作,如果您没有创建新的配置,您的组织将失去访问 GraphOS 的权限。

要从旧配置迁移,必须由 GraphOS 组织管理员创建新的 SSO 配置。您可以在旧配置继续为您的组织提供 SSO 的同时创建新的配置。

GraphOS 设置向导将引导您完成配置过程,逐步进行。在确认您可以用它登录之前,它不会让您激活新的配置。

一旦新的配置得到验证并激活,您应该从您的 IdP 中删除任何旧配置。

先决条件

设置要求

- 需要拥有至少具有 云应用程序管理员 角色的 Entr aiming 用户账户

- 一个具有 GraphOS 的 Org Admin 角色用户账户

设置

OpenID Connect(OIDC)基于的 SSO 设置包括以下步骤

- 在 GraphOS Studio 中输入您的 SSO 详细信息。

- 创建一个自定义Entraving 企业应用程序GraphOS.

- 验证和配置 OIDC 详细信息。

- 验证您的 SSO 配置是否工作。

- 在 GraphOS Studio 中启用 SSO。

GraphOS Studio 中的 SSO 设置向导将引导您完成这些步骤。

步骤 1. 输入您的 SSO 详细信息

- 转到 GraphOS Studio. 从顶部导航中选择 设置 页面。从左侧侧边栏中选择 安全 选项卡并点击 迁移 SSO。将出现设置向导。

- 输入您为 SSO 设置的 电子邮件域名。点击 继续。

- 选择 OIDC 作为 SSO 类型。点击 继续.

步骤 2. 创建 Entraing 应用程序注册

在向导中达到 步骤 2: 配置您的 IdP 后,转到您的 Microsoft Entraving 管理中心。或者,您可以从 Azure Portal 登录并转到 Azure Portal,然后转到 Microsoft Entraving ID。

在 Entraving 中,转到 身份 > 应用程序 > 应用程序注册。如果从 Azure Portal 访问 Entraving,转到 管理 > 应用程序注册。在顶部菜单中选择 新建注册。

在 注册应用程序 页面上,提供以下信息:

- 输入您的应用程序的描述性名称,例如

Apollo GraphOS。 - 在 支持的账户类型下,选择哪些 Microsoft 账户类型应有权访问 GraphOS。

- 对于 重定向 URI,选择 Web并输入向导提供的重定向 URI。

- 输入您的应用程序的描述性名称,例如

点击 注册。

从您新创建的应用程序注册的概述部分复制并粘贴您的应用程序(客户端)ID到设置向导中的客户端 ID字段。

在客户端凭据旁边,单击添加证书或密钥并创建新的密钥。

将密钥的值复制并粘贴到设置向导中的客户端密钥字段。

在概述部分中,从顶部菜单选择端点。

复制并打开新的浏览器标签中的OpenID Connect元数据文档URL。找到

issuer值。它应该格式化为https://login.microsoftonline.com/unique-value/vx.x。将此URL复制并粘贴到设置向导中的发行者字段。单击继续。

第3步。配置API权限

从您的应用程序注册的API权限部分中,检查

User.Read是否默认列出。如果不是,请手动添加:- 选择+ 添加权限 > Microsoft Graph > 应用程序权限。

- 搜索

User,展开,并选择User.Read.All。单击添加权限。 - 保存您的更改。

同样,从API权限部分,在+ 添加权限按钮旁边选择为默认目录授予管理员同意。这样做可确保您的用户在SSO期间不需要授予权限。

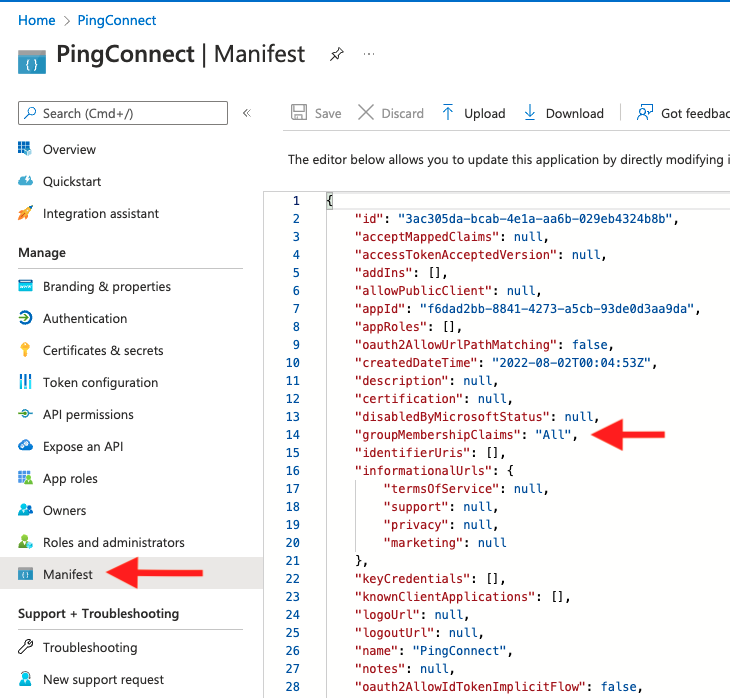

从您的应用程序注册的manifest部分,查找

groupMembershipClaims属性。将其值从null更改为"All"或"SecurityGroup"。这些值确保了在SSO期间访问令牌包含组成员资格声明。保存您的更改。

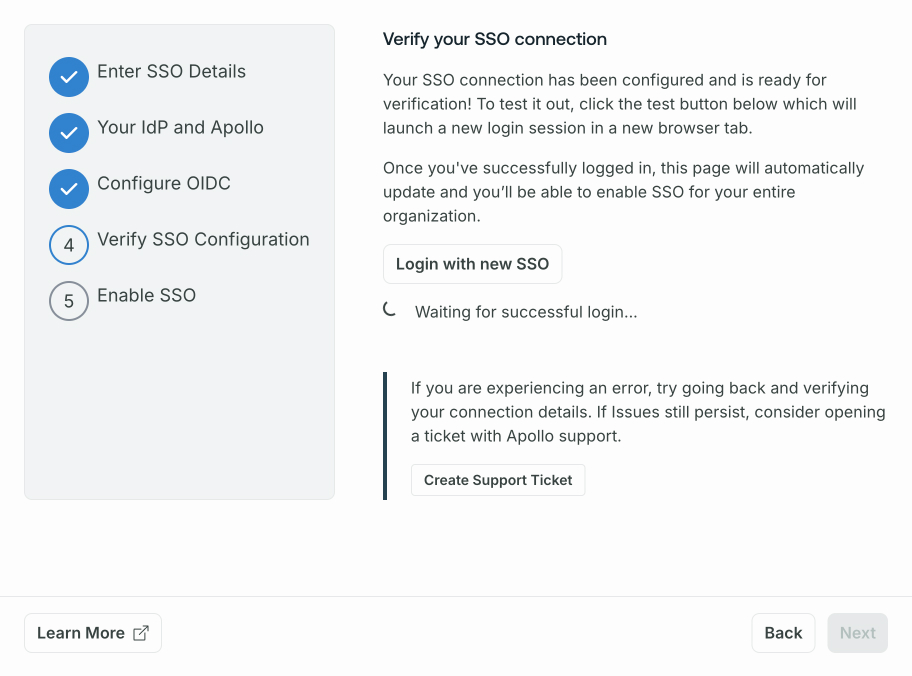

第4步。验证SSO配置

为了验证您的SSO配置是否正常工作,在GraphOS Studio向导中单击使用新的SSO登录。此按钮启动一个新浏览器标签中的新登录会话。一次登录成功后,使用新配置,单击下一步。

第5步。启用SSO

在设置向导中,单击完成按钮以完成设置。

一旦您点击 完成,所有用户将退出您的组织,并需要使用单点登录(SSO)从 https://studio.apollographql.com/login 重新登录。为了赋予他们访问权,请确保您已经 向他们分配了 新应用程序注册在Entra ID.

一旦您确认新配置按预期工作,如果有的话,请删除任何徽章Apollo应用。Entra ID。

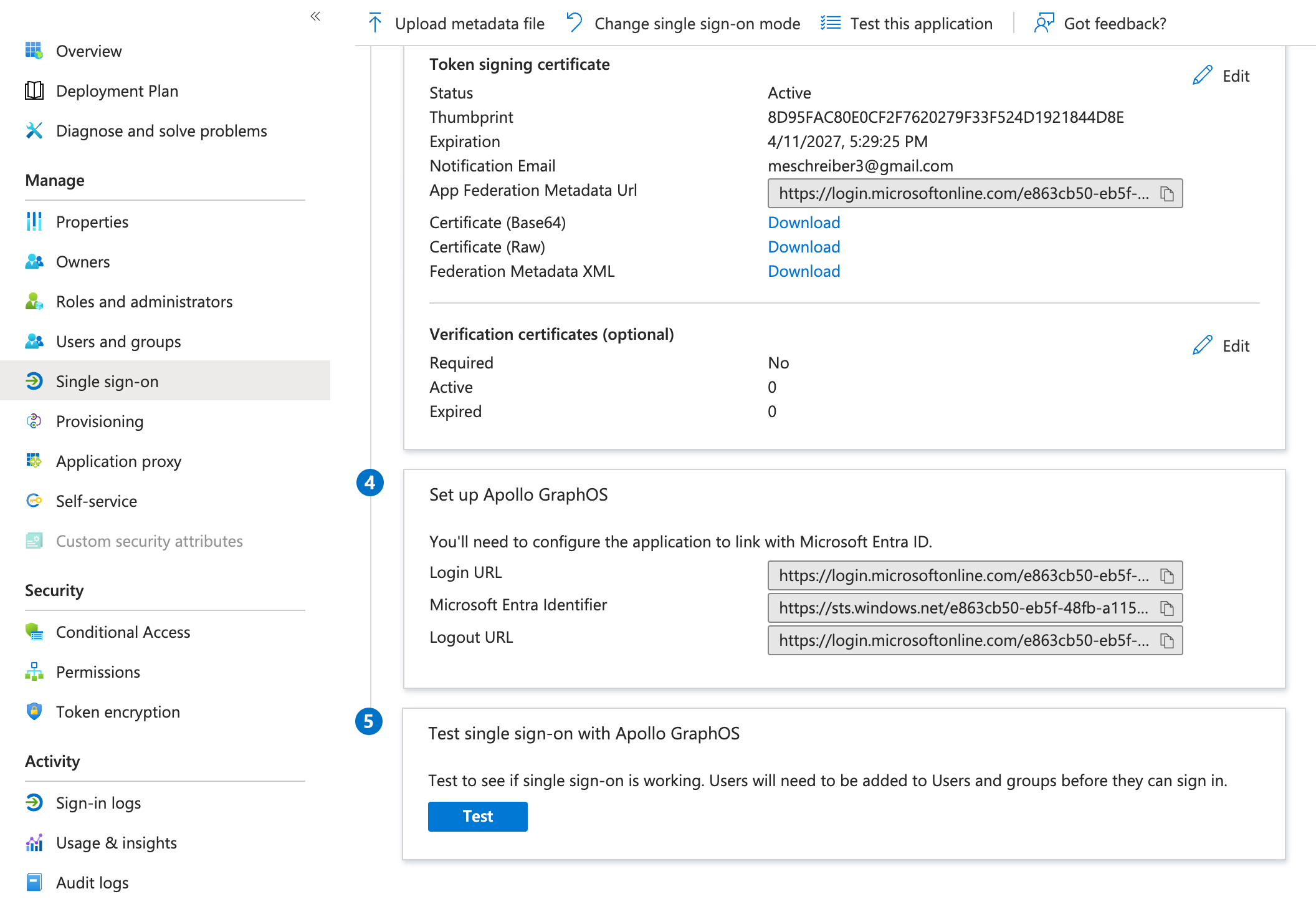

在Entra ID中分配用户

一旦您在Entra ID中设置了 Apollo GraphOS 应用程序,您需要将用户分配给它,以便他们可以访问GraphOS。您可以从Entra ID中 Apollo GraphOS 应用程序的 用户和组 页面上分配个别用户或组。

您可能想先单独添加自己,然后点击单点登录页面底部的 测试 以测试SSO。

一旦您成功测试了自己用户使用SSO的能力,添加任何适用的用户或组。每次您想授予GraphOS Studio对新用户或组的访问权限时,请重复这些步骤。

旧版设置

ⓘ 注意

以下说明仅供参考。从2024年4月开始,Apollo建议所有组织使用 更新说明 以创建新的SSO连接。

要使用 多组织SSO,您的SSO连接不能使用下文中的PingOne,因为它与旧说明中所示不同。请遵循 更新说明 创建新的SSO连接。